在 Windows網域環境(Active Directory)中, 群組的群組領域(Group Scope)決定了該群組的可用範圍以及可加入的成員, Windows提供了四種類型的群組領域:

1. 本機群組(Local Group)

。適用範圍: 單一本機電腦

。成員: 可包含該電腦上的本機使用者帳戶、其他本機群組、網域帳戶(若電腦加入網域)

。用途: 主要用於獨立電腦的權限管理, 例如允許特定使用者存取某些檔案或資料夾

2. 網域本機群組(Domain-Local Group)

。適用範圍: 所在網域的任一台電腦

。成員: 可以包含任何類型的帳戶(包括同網域內的帳戶、其他群組甚至是其他網域的帳戶)

。用途: 主要用於資源權限管理, 例如在檔案伺服器上建立一個群組來控制檔案或資料夾的存取權限

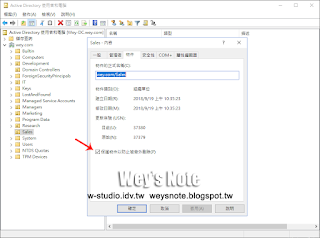

3. 全域群組(Global Group)w-studio.idv.tw

。適用範圍: 整個網域, 可以被指派給任何資源(如共享資料夾、印表機等)

。成員: 只能包含來自同一個網域的帳戶或其他全域群組

。用途: 通常用來組織使用者, 例如某部門全域群組內含所有的人員, 並授予該群組存取該部門資料的權限

4. 萬用群組(Universal Group)

。適用範圍: 整個 AD樹狀結構(樹系, Forest)

。成員: 可以包含來自不同網域的帳戶或群組(全域群組或其他萬用群組)

。用途: 通常用於跨網域的權限管理, 例如公司管理層萬用群組可包含來自不同網域的管理者帳戶, 並指派適當的權限

群組領域的選擇建議

。本機群組: 適用於單機環境, 如獨立伺服器或工作站

。網域本機群組: 用於資源存取權限管理, 適合指派 NTFS權限或共享權限

。全域群組: 用於組織同網域內的使用者, 適合作為存取控制的基本單位

。萬用群組: 適用於多網域環境, 可用於跨網域權限設定, 但管理成本較高

通常最佳操作:

。使用全域群組來組織使用者(如 IT部門群組)

。使用網域本機群組來授權資源存取(如財務文件存取權限群組)

。在多網域環境下, 使用萬用群組來統合權限